Controllo accessi standalone

Lettore + Controllore (in un’unica soluzione!)

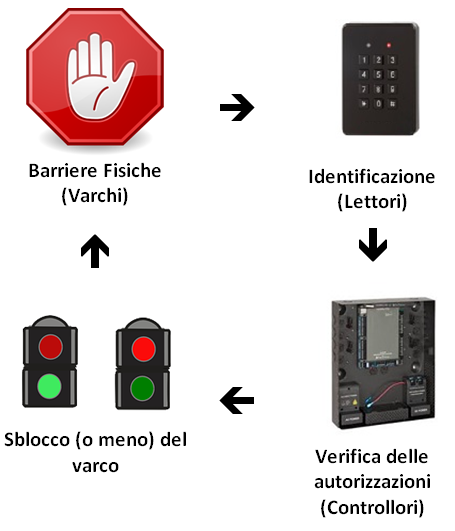

Abbiamo parlato di lettori in lungo e in largo: dai lettori RFID a quelli biometrici, fino ad arrivare ai multimodali. Facciamo adesso un passo avanti e vediamo l’applicazione di tali dispositivi ad un sistema di controllo accessi completo che, lo ricordiamo, è composto da:

- Barriera fisica (varco)

- Lettore (per l’identificazione)

- Controllore (per l’autorizzazione)

- Sblocco varco (quasi sempre nel controllore)

Si ha un Sistema di Controllo Accessi Standalone quando lettore e controllore sono integrati insieme in un unico dispositivo, programmabile senza l’ausilio di un software.

In altre parole, un sistema standalone (che in inglese vuol dire “indipendente, autonomo”) comprende tutto ciò che serve per realizzare un controllo degli accessi:

- il lettore (di PIN, RFID, biometrico, ecc.)

- il controllore (integrato nel lettore, con funzionalità più o meno estese)

- lo sblocco del varco (che può anche non esserci, come vedremo oltre)

L’aspetto è spesso identico a quello di un normale lettore. Esistono anzi anche dei prodotti che possono lavorare sia come lettori puri (necessitando quindi di un controllore esterno), sia come controllori. Sono i cosiddetti dispositivi convertibili.

Non essendo previsto un software di gestione, la programmazione del sistema viene solitamente realizzata tramite uno o più dei seguenti metodi:

- utilizzando la tastiera, quando presente

- per mezzo di un telecomando a infrarossi

- tramite tessere di programmazione RFID

Le prime due soluzioni consentono una programmabilità completa, sia a livello dell’utente sia a quello del lettore. L’ultima invece permette di solito soltanto di effettuare l’inserimento e la cancellazione degli utenti (o meglio, delle loro credenziali).

Un’altra conseguenza della mancanza del software è normalmente l’impossibilità di scaricare e visionare gli eventi di transito. Proprio per questo la quasi totalità dei dispositivi standalone non prevede la registrazione degli eventi a bordo.

Dove installare un sistema di controllo accessi standalone

Per loro natura i sistemi standalone sono adatti per impianti piuttosto piccoli , dal varco singolo fino ad una mezza dozzina al massimo, e dove gli utenti sono pochi. Questo perché la gestione degli utenti (registrazione, modifiche e cancellazione) deve essere effettuata manualmente su ogni varco e senza il supporto di un’anagrafica. Lo stesso vale per la configurazione di altri parametri e per la programmazione del lettore/controllore.

D’altra parte questi prodotti sono perfetti nelle installazioni residenziali: appartamenti, case e piccoli condomini. O in negozi, uffici, laboratori e magazzini ai quali devono accedere un numero ristretto di persone. Ovvero anche in ambienti e realtà più grandi ma abbastanza “statiche”, cioè quando vi si verificano pochi cambiamenti e gli utenti sono praticamente sempre gli stessi.

Un altro caso ideale sono i varchi isolati, difficilmente raggiungibili da una linea dati e, di conseguenza, pure da un computer di gestione. Oppure, ancora, le postazioni di controllo accessi mobili, come per esempio quelle usate nei cantieri per l’accesso del personale addetto.

Ulteriori impieghi ricorrenti si hanno in abbinamento all’automazione di cancelli e saracinesche (attività commerciali, sbarre, box auto, ecc.) o nell’attivazione di centraline d’allarme e antincendio.

Infine, possono essere l’unica scelta adottabile in ambienti particolarmente ostili, o piuttosto angusti, dove l’utilizzo di un controllore esterno non è consigliabile, o possibile.

Mettendo insieme tutte le casistiche sopra, si nota che i sistemi standalone hanno vastissimi ambiti d’applicazione e costituiscono quindi un interessante punto da cui partire. Richiedono infatti un investimento minimo, sia in termini di formazione (poche ore e si è in grado di usarli), sia di acquisto e gestione.

Tipologie di sistemi standalone

Esistono essenzialmente due tipi di lettori/controllori standalone, ovvero:

- con sblocco del varco a bordo (tramite uscite a relè o open collector)

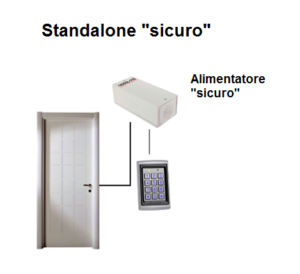

- con sblocco del varco da remoto (solitamente dal relativo alimentatore “sicuro”)

I primi sono totalmente autonomi e indipendenti, poiché necessitano solo dell’alimentazione (fornibile da comuni alimentatori di commercio) e dei collegamenti verso il varco.

Nel secondo caso, invece, per massimizzare la sicurezza si ricorre ad un meccanismo di sblocco del varco che non è direttamente presente sul lettore/controllore. Per evitare infatti che eventuali malintenzionati smontino il dispositivo e forzino l’accesso si ricorre ad uno sblocco remoto, posizionato fuori dalla portata degli utenti. Molto spesso tale meccanismo di apertura è alloggiato su speciali alimentatori, detti “sicuri” (riferendosi alla sicurezza di apertura, non a quella elettrica). Il lettore/controllore e l’alimentatore sicuro comunicano su un bus con protocollo proprietario, rendendo molto difficile possibili azioni fraudolente.

Modalità di programmazione

Come già accennato nella paragrafo iniziale, la programmazione di un sistema di controllo accessi standalone avviene senza ricorrere ad un software, ma utilizzando uno dei seguenti metodi.

Programmazione da tastiera

È certamente la modalità più diffusa e si avvale della tastiera presente sul lettore/controllore per impartire le varie istruzioni di programmazione, secondo sequenze di numeri e caratteri speciali (*, #, F1, F2, ecc.).

L’accesso ai menù di programmazione, protetto da un apposito codice di amministrazione, permette di impostare un’ampia gamma di parametri:

- archivio degli utenti e delle relative credenziali (PIN, codici RFID, template biometrici,…)

- configurazione degli ingressi (monitor porta, pulsante di richiesta uscita,…) e delle uscite (sblocco porta, uscita ausiliaria,…)

- modo operativo di funzionamento (normale, sicuro, bypass)

- codici di programmazione e di test del sistema

- stato dei LED e della retroilluminazione

- formattazione e ripristino dei valori predefiniti

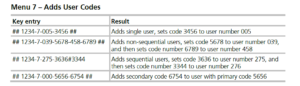

Per rendere meglio l’idea, si riportano a seguire alcune sequenze di programmazione tratte dal manuale di un produttore (dipendono dal modello di lettore/controllore):

Non essendo disponibile un’interfaccia grafica, le procedure di programmazione sono guidate dal colore e dai lampeggiamenti dei LED, o da suoni di segnalazione.

Programmazione da telecomando

Equivale in tutto e per tutto alla modalità precedente ed è utilizzata quando sul lettore/controllore standalone non è disponibile una tastiera. Due esempi, nelle foto qui sotto, sono i lettori biometrici con riconoscimento 1:N e i lettori RFID “puri” (cioè senza tastiera).

Programmazione da tessere RFID

È la soluzione più minimale delle tre e viene usata spesso come modalità di programmazione veloce, in affiancamento ad una delle precedenti (ma anche da sola, come nell’esempio sotto).

Nella sua forma base consiste di due tessere RFID, una per l’inserimento dell’utente/credenziale (un codice RFID o un template biometrico) e l’altra per la sua cancellazione. Possono essere previste altre tessere di configurazione del lettore/controllore. Le sequenze di presentazione delle tessere di programmazione dipendono ovviamente dal modello di dispositivo impiegato.

Termina qui questo primo post introduttivo sui sistemi di controllo accessi standalone. Moltissimo altro ci sarebbe stato da dire, soprattutto per quanto riguarda la loro programmazione, e lo faremo in futuri articoli tecnici di approfondimento.

| VAI ALL’INDICE | |

|

<< LEGGI L’ARTICOLO PRECEDENTE LETTORI MULTIMODALI |

SISTEMI DI CONTROLLO ACCESSI IN RETE |

Alcune immagini sono di proprietà di Rosslare Security Products Inc.