Introduzione ai sistemi biometrici

I sistemi biometrici sono dispositivi automatici che permettono la misurazione di una caratteristica biologica (fisiologica o comportamentale) di un individuo.

L’utilizzo che a noi più interessa, per ovvi motivi, è quello dell’identificazione delle persone. Questa può essere realizzata usando principalmente: impronte digitali, geometria della mano e del volto, conformazione della retina o dell’iride, timbro e tonalità di voce.

Caratteristiche biometriche

I sistemi biometrici consentono l’identificazione di una persona sulla base di caratteristiche biologiche. Tali caratteristiche possono essere :

- Fisiologiche, quando si riferiscono a dati statici come:

- le impronte digitali;

- l’altezza;

- il peso;

- il colore e la dimensione dell’iride;

- la retina;

- la sagoma della mano;

- il palmo della mano;

- la vascolarizzazione;

- la forma dell’orecchio;

- la fisionomia del volto.

- Comportamentali, se attengono ad un’azione svolta dall’individuo, come:

- l’impronta vocale;

- la scrittura grafica;

- la firma;

- lo stile di battitura sulla tastiera;

- i movimenti del corpo;

- l’andatura.

È importante notare che, sebbene ognuna delle singole caratteristiche elencate sopra venga ovviamente rilevata e trasformata da sensori e trasduttori di tipo diverso, è possibile osservare che i processi alla base dei differenti sistemi biometrici sono costituiti sostanzialmente sempre dalle stesse fasi. Così, come vedremo, è anche possibile determinare criteri e parametri di valutazione uniformi per ogni tipo di sistema e apparato.

Composizione e compiti di un sistema biometrico

Un tipico sistema biometrico è composto da tre parti principali :

- Sottosistema hardware, per l’acquisizione dei dati caratteristici (sensori e trasduttori come laser, scanner, telecamere, microfoni, ecc.);

- Sottosistema software, responsabile del trattamento e della memorizzazione dei dati, oltre che della comparazione e classificazione degli stessi rispetto a quelli memorizzati;

- Interfaccia di interazione uomo-macchina, necessaria per l’espletamento di tutte le operazioni.

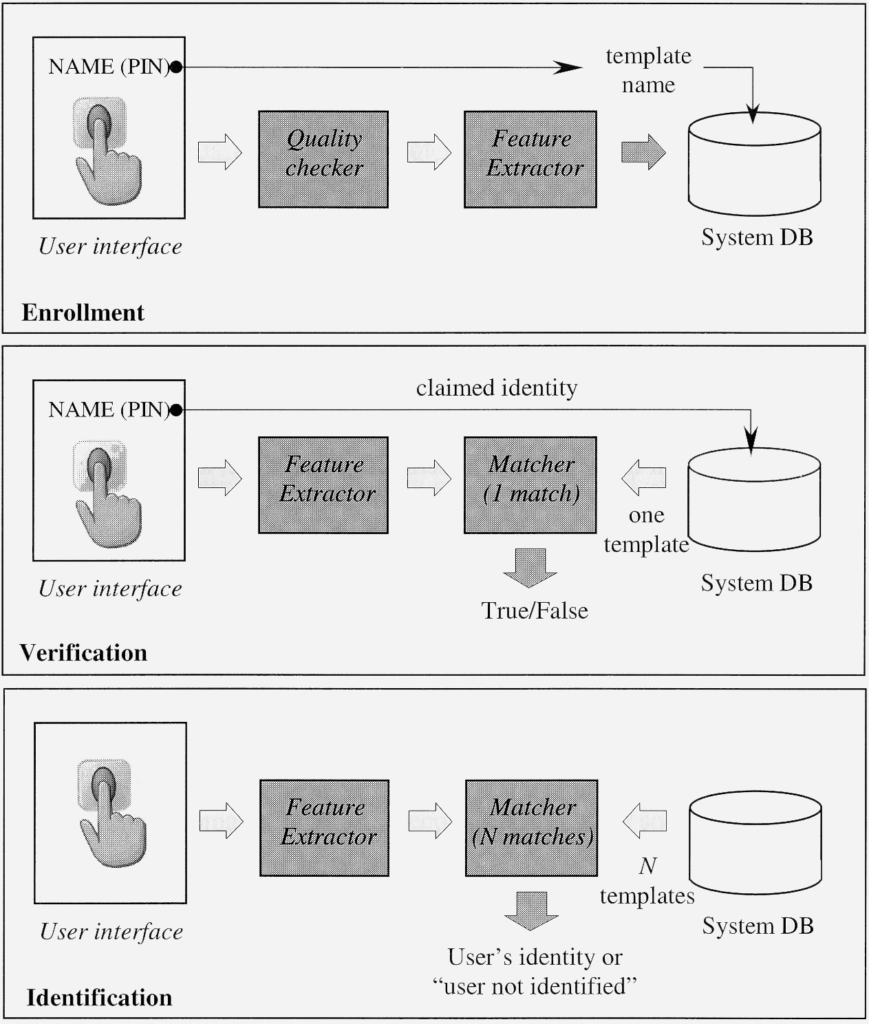

I due principali compiti di un qualsiasi sistema biometrico sono:

- rilevamento e archiviazione della caratteristica biometrica (template enrollment);

- successivo nuovo rilevamento della caratteristica (live scan) e suo confronto (matching) con la/le caratteristiche memorizzate (verifica/identificazione).

Nella prima fase si crea il modello biometrico di riferimento (detto comunemente template) attraverso la registrazione dell’utente (conosciuta anche come operazione di enrollment). Il modello così ottenuto viene quindi memorizzato nel sistema in modo tale da potere essere utilizzato per il confronto a posteriori (detto anche matching).

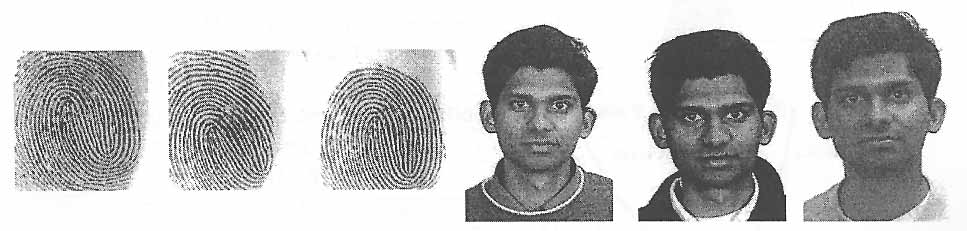

Esempio di variabilità delle condizioni di ripresa per impronte digitali e volto

Esempio di variabilità delle condizioni di ripresa per impronte digitali e volto

Nella seconda fase vengono messi a confronto il modello archiviato nella prima fase con quello “real-time”, acquisito sul momento direttamente dal soggetto. Il risultato della comparazione è di solito caratterizzato da un punteggio (matching score) che viene paragonato con il valore di una prefissata soglia per prendere la decisione finale di utente “riconosciuto” o “non riconosciuto”.

Modalità di riconoscimento

I sistemi biometrici possono operare in due differenti modalità di riconoscimento:

- verifica (riconoscimento uno-a-uno, o 1 to 1 matching), si ha quando il soggetto dichiara preventivamente la sua identità e il sistema può quindi effettuare un rapido confronto diretto tra il dato biometrico rilevato in tempo reale e quello memorizzato nel template corrispondente all’identità dichiarata;

- identificazione (riconoscimento uno-a-molti, o 1 to N matching) si ha invece quando il dato biometrico acquisito in tempo reale viene confrontato con tutti i template presenti nel database del sistema e viene poi associato a quello con le caratteristiche più “simili”.

Diagrammi a blocchi delle operazioni di rilevamento, verifica e identificazione

Verifica ed identificazione in pratica

In parole povere il processo di verifica risponde alla domanda “sono chi dico di essere?” e ne accerta la veridicità. Lo scopo è quello di impedire a più persone l’utilizzo di una stessa identità ed è la modalità più utilizzata nel controllo degli accessi. In questo caso, infatti, i tempi di riconoscimento sono molto brevi e la sicurezza maggiore.

Il processo di identificazione risponde invece alla semplice domanda “chi sono?” ed accerta se l’utente è uno dei tanti conosciuti. Lo scopo è quello di evitare che una singola persona utilizzi più identità ed è una modalità utilizzata dalla polizia scientifica per l’identificazione dei sospetti. Richiede tempi più lunghi, direttamente proporzionali alla dimensione dell’archivio di ricerca.

Quindi, tramite il riconoscimento biometrico è finalmente possibile dare risposta, con maggiore o minore successo, a domande del tipo: “chi è costui?”, “è chi dichiara di essere?”, o anche “non è chi ripudia di essere?”. Diversamente, prima dell’avvento di tali sistemi, si poteva al massimo rispondere a domande quali: “cosa sai?”, come nel caso delle password o dei PIN; oppure “cosa possiedi?”, ad esempio trattandosi di documenti e tessere identificative di vario genere; o, eventualmente, una combinazione delle due cose, come nei Bancomat o per l’utilizzo delle smart card.

Misura delle prestazioni di un sistema biometrico

Durante l’identificazione si possono verificare due diverse situazioni di errore:

- riconoscimento con esito positivo della persona sbagliata (impostore);

- riconoscimento con esito negativo, ovvero non-riconoscimento della persona giusta.

Conseguentemente si hanno due corrispondenti tipologie di errore:

- FAR (False Acceptance Rate), rappresenta la percentuale di false accettazioni, ovvero di casi in cui utenti non autorizzati vengono accettati per errore, e misura quindi il tasso di probabilità che il sistema accetti persone non autorizzate;

- FRR (False Rejection Rate), rappresenta la percentuale di falsi rifiuti, ovvero di casi in cui utenti autorizzati vengono respinti per errore, e misura in pratica il tasso di probabilità che il sistema non riesca a riconoscere le persone autorizzate.

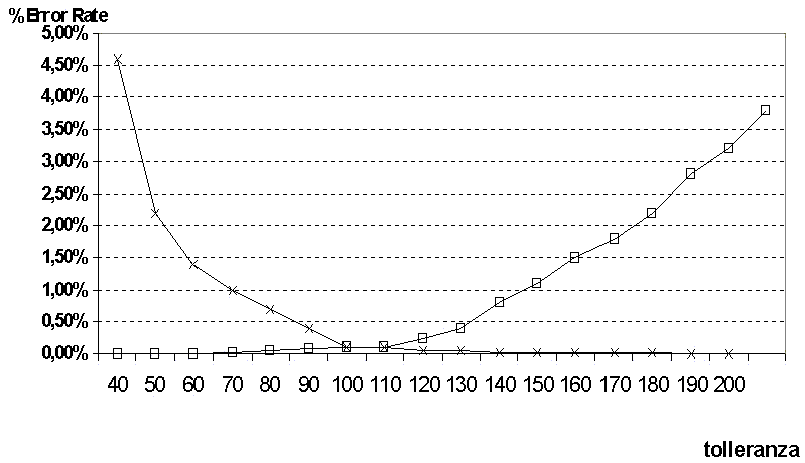

FAR e FRR hanno valori strettamente correlati dalla proprietà per cui al diminuire dell’uno aumenta l’altro, e viceversa. Ogni sistema biometrico offre comunque la possibilità di regolare il rapporto FAR/FRR e quindi di aumentare o diminuire la sensibilità del sistema. In una installazione di alta sicurezza è necessario trovare un sistema con un basso FAR, anche a scapito di un alto tasso FRR. Viceversa, per il controllo degli accessi di un grande numero di utenti in un sito non ad alta sicurezza (per esempio, una mensa universitaria), può essere invece opportuno installare un sistema con basso FRR, correndo eventualmente anche il rischio di autorizzare chi non lo è.

Andamento di FAR (a sinistra) e FRR (a destra) al variare della tolleranza

Punto ottimale di funzionamento nei sistemi biometrici

Dalle curve del FAR e dell’FRR al variare della tolleranza ammessa è possibile calcolare un parametro fondamentale per la valutazione di qualsiasi sistema biometrico, l’ERR (Equal Error Rate). Tale dato rappresenta l’errore intrinseco del sistema, per il quale:

FAR = FRR = ERR

In assenza di particolari prescrizioni, la tolleranza corrispondete all’ERR è generalmente la soglia teorica di migliore andamento del sistema. Curve per cui il punto EER è molto appiattito verso il basso, oppure che addirittura non si incontrano, sono rivelatrici di ottime situazioni di regolazione e di funzionamento del sistema.

Hai trovato l’articolo sui sistemi biometrici troppo teorico? Allora ci rifaremo nella prossima puntata, dove parleremo di lettori biometrici…

Lasciaci un (bel) commento o scrivi le tue domande nello spazio sottostante. Saremo felici di risponderti!

| VAI ALL’INDICE | |

|

<< LEGGI L’ARTICOLO PRECEDENTE LETTORI RFID |

LETTORI BIOMETRICI |

Esistono dei controlli accessi, possibilmente con controllo delle impronte digitali, da ambiente industriale che abbiamo dei protocolli di comunicazione Profinet o Profibus?

Cordiali saluti.

Salve Giovanni e benvenuto nel blog.

I mondi del controllo accessi e dell’automazione industriale sono abbastanza distanti tra loro, purtroppo, per cui non esiste che io sappia una risposta diretta alla sua domanda. Prova ne sia che nemmeno la Siemens, il colosso tedesco molto attivo in entrambi i campi, ha prodotti del genere.

Si potrebbe però pensare all’uso di convertitori Profibus/Seriale (RS485 o RS232) visto che quasi tutti i dispositivi di controllo accessi ne hanno una, compresi diversi lettori di impronta digitale. Dipende dal suo caso specifico l’applicabilità o meno di una tale soluzione.

Saluti

Stefano