Sistemi in rete, l’evoluzione del controllo accessi standalone

Come visto nel precedente articolo, pur essendo flessibili e adattabili a diversi contesti, i sistemi standalone sono indicati per impianti piccoli e con pochi utenti. Aumentando il numero di utenti oltre il centinaio, oppure di varchi (ne bastano cinque o sei), gli impianti con soli dispositivi standalone diventano pressoché ingestibili. La situazione si aggrava ulteriormente nelle realtà dinamiche, con frequenti cambi di utenti o delle politiche di controllo, e dove esistano scenari complessi da governare.

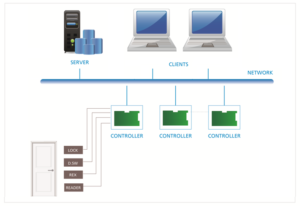

In tutti questi casi, tipici di impianti medio-grandi, si ricorre perciò al cosiddetto controllo accessi con “sistemi in rete” (o online). Tali sistemi centralizzano, generalmente tramite un software installato su un server, non solo la gestione dei controllori ma anche la raccolta degli eventi.

In realtà, pure quando il sistema di controllo accessi è di tipo online, quasi sempre i relativi controllori operano in modalità standalone. Infatti, di solito questi controllori di varco mantengono al loro interno i dati necessari al loro funzionamento. Questo gli permette di svolgere il proprio ruolo perfino quando sono scollegati dal server centrale. Chiaramente, qualora cada la connessione tra il server e un controllore, quest’ultimo non potrà essere aggiornato o riconfigurato, né si potranno ricevere i suoi eventi. Continuerà però a lavorare nelle stesse condizioni in cui si trovava prima della disconnessione, come vedremo nel prossimo paragrafo.

Tipi di controllori nei sistemi in rete

Una classificazione dei sistemi in rete può essere fatta sia a seconda del grado di autonomia dei controllori che li compongono, sia in funzione dell’architettura del loro software di gestione.

Per quanto riguarda i controllori, ne esistono essenzialmente di tre tipi:

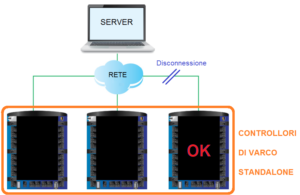

1 – Controllori online+standalone

Sono i più diffusi in assoluto perché associano i benefici del funzionamento autonomo alla flessibilità di gestione dei sistemi in rete.

In pratica ogni controllore della rete è indipendente per la maggior parte delle proprie funzioni, poiché ha in memoria i dati di sua pertinenza. Gli unici momenti in cui è indispensabile la comunicazione con il software di gestione sono dovuti a:

-

- l’aggiornamento dei dati del controllore (aggiunta, modifica o cancellazione di utenti, credenziali, permessi e fascie orarie, configurazioni dei lettori, dei varchi e degli I/O, ecc.);

- lo scarico degli eventi di transito o relativi ai vari dispositivi sul campo;

- il monitoraggio dello stato del varco (lettori, porta, ingressi, uscite, ecc.);

- l’implementazioni di funzioni globali, come l’antipassback, il conteggio e il tracciamento degli utenti, l’automazione di processi.

Questa tipologia di controllori duplica, come già detto, parte dei dati centralizzati, andando a determinare una ridondanza degli stessi, che aumenta la sicurezza delle installazioni. Se per esempio si perde la banca dati centrale, in alcuni prodotti è possibile recuperarla dai controllori sul campo. Vale invece sempre il viceversa, qualora cioé si danneggi un controllore la sua sostituzione e riprogrammazione è in generale molto semplice e veloce.

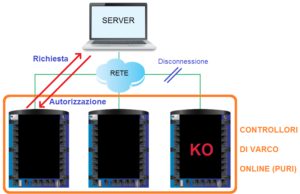

2 – Controllori solo online

Si tratta di una soluzione poco praticata, perché strettamente dipendente dalla robustezza dell’infrastruttura di comunicazione e dalla stabilità dell’hardware e del software di gestione.

In questo caso ogni controllore ha bisogno del consenso del server per autorizzare i transiti e sbloccare i varchi. Qualora un controllore rimanga isolato o, peggio ancora, il server smetta di funzionare, si ha quindi il blocco parziale o totale del sistema.

Di contro, un vantaggio di questa modalità risiede nel consentire l’amministrazione di un numero altissimo di utenti per varco, visto che i server hanno capacità praticamente illimitate. Viene infatti a volte adottata con applicazioni di tipo biometrico, dove i dati da memorizzare per ogni utente sono molti. Un altro beneficio di questo approccio riguarda la sicurezza informatica del sistema di controllo accessi. Difatti, qui è molto più difficile “isolare” un controllore, riprogrammarlo e farlo funzionare in maniera incoerente rispetto a quanto stabilito nelle politiche di amministrazione. Servono invece sofisticate tecniche di attacco, come la man in the middle, per far credere al controllore e al server di essere ancora in comunicazione tra loro e per sostituirsi fraudolentemente a quest’ultimo.

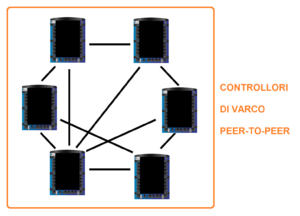

3 – Controllori online peer-to-peer

È una tipologia di funzionamento adottata esclusivamente (per quanto ne sappiamo) quando i controllori comunicano in una rete TCP/IP. I dati sono condivisi e replicati su ogni controllore, che comunica a tutti gli altri eventuali variazioni di cui viene fatto oggetto. Ogni controllore di varco è un nodo del sistema e può operare sia da server che da client verso gli altri nodi della rete.

Questa modalità non è adatta ad impianti molto grandi, dato il sovraccarico di traffico generato sulla rete. Non si riesce di solito a superare qualche decina di controllori ed è perciò indicata in installazioni di dimensioni medio-piccole.

Prima di chiudere questo argomento, ricordiamo che le tre modalità viste sopra non si escludono a vicenda in un dispositivo. Possiamo avere controllori che normalmente operano solo online, ma che in particolari condizioni si mettono a lavorare in modo “standalone degradato”. Oppure controllori che funzionano secondo un’architettura peer-to-peer e che, dovendosi espandere molto l’impianto, possono essere riconfigurati come controllori online+standalone. O, infine, situazioni miste con alcuni controllori principali in modalità online+standalone e altri ad essi collegati (chiamati “espansioni”) totalmente di tipo online.

Continueremo nell’ultima puntata di questa guida introduttiva il discorso sul controllo accessi con sistemi in rete. Analizzeremo quali tipi di software e mezzi trasmissivi vengono utilizzati. Faremo infine un brevissimo accenno al tema dell’integrazione tra i sistemi di sicurezza.

Alla prossima…

(Ti è piaciuto l’articolo? Speriamo di sì! Hai domande o commenti? Lasciali qua sotto, per favore.)

| VAI ALL’INDICE | |

|

<< LEGGI L’ARTICOLO PRECEDENTE SISTEMI DI CONTROLLO ACCESSI STANDALONE |

CONTINUAZIONE ED EPILOGO |